به گزارش پایگاه خبری تحلیلی رادار اقتصاد به نقل از شرکت مهندسی شبکه گستر، Gootkit بدافزاری مبتنی بر JavaScript است که انجام اعمال مخربی همچون فراهم کردن دسترسی از راه دور مهاجمان به دستگاه، ثبت کلیدهای فشرده شده توسط قربانی و ضبط ویدئو از فعالیتهای کاربر را برعهده دارد. همچنین Gootkit با تزریق اسکریپتهای مخرب اقدام به سرقت اطلاعات اصالتسنجی حسابهای بانکی میکند.

سال گذشته، دادههای مرتبط با بدافزار Gootkit که در یک بانک داده MongoDB بر روی اینترنت در دسترس قرار گرفته بود افشا شد. پس از آن رسوایی، تا همین یک ماه قبل، خبری از گردانندگان Gootkit نبود.

اکنون مهاجمان در کارزاری جدید اقدام به اجرای Gootkit و در برخی موارد باجافزار REvil بر روی دستگاه قربانیان خود میکنند.

این مهاجمان با هک تالارهای گفتگوی اینترنتی (Forum) مبتنی بر WordPress و مسمومسازی SEO، مطالبی جعلی حاوی لینک را در این سایتها درج میکنند.

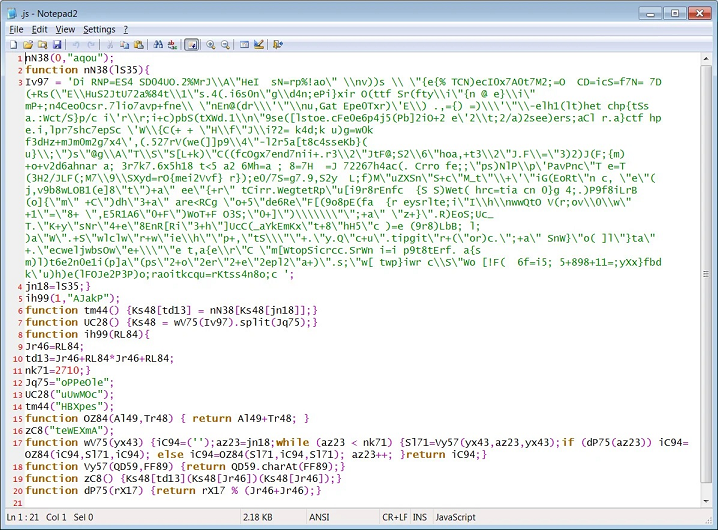

با کلیک کاربر بر روی لینک، یک فایل ZIP که در آن یک فایل JS با کدهای مبهمسازیشده (Obfuscated) قرار دارد دریافت میشود.

فایل JS استفاده شده در جریان این کارزار با برقراری ارتباط با سرور فرماندهی (C2) یک اسکریپت دیگر را دریافت میکند. این اسکریپت دوم، Loader بدافزار Gootkit و در برخی موارد باجافزار REvil است.

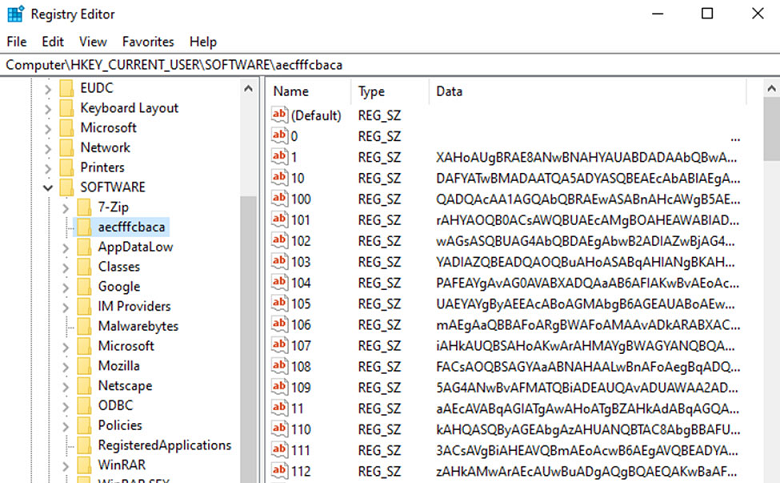

نکته قابل توجه اینکه کدهای مخرب بهصورت رشتههای رمزگذاریشده در قالب Base64 یا شانزدهشانزدهی (Hexadecimal) در یک فایل متنی (Text) یا پس از تکهتکه شدن در محضرخانه (Registry) که نمونهای از آن در تصویر زیر قابل مشاهده است ذخیره میشوند.

در نهایت اسکریپت موسوم به Loader محتوای فایل متنی یا مقادیر محضرخانه را فراخوانی و رمزگشایی کرده و بهصورت بدون فایل (Fileless) مستقیما کد را در حافظه اجرا میکند.

استفاده از کدهای مبهمسازیشده، تکهتکه کردن آنها و ذخیره شدن در محضرخانه عملا کار شناسایی را برای محصولات امنیتی بسیار دشوار میکند.

لازم به ذکر است که باجافزار REvil که با نام Sodinokibi نیز شناخته میشود در قالب خدمات “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) به تبهکاران سایبری اجاره داده می شود. در این خدمات نویسندگان باجافزار، نسخهای از کد مخرب خود را به متقاضیان خدمت ارائه میدهند. متقاضی وظیفه انتشار باجافزار را بر عهده دارد که در صورت پرداخت شدن باج از سوی قربانی بخش عمده مبلغ (معمولا ۷۰ تا ۸۰ درصد) به او میرسد. باقی آن نیز (۲۰ تا ۳۰ درصد) سهم نویسندگان باجافزار یا در حقیقت ارائهدهندگان RaaS خواهد بود.

توضیح اینکه نمونههای اشاره شده در این مطلب با نامهای زیر قابل شناسایی میباشند.

Bitdefender:

- Gen:Variant.Ursu.363652

- Gen:Trojan.Heur.ny4@IL4Ruzac

- Gen:Variant.Razy.795394

- Gen:Heur.MSIL.Krypt.6

- DeepScan:Generic.Ransom.Sodinokibi.DFEFA435

McAfee:

- GenericRXMM-IJ!28FC2DDBFD61

- GenericRXAA-FA!F8C308FEAFE4

- GenericRXIN-MB!84CC11BD25F9

- Artemis!E5FABE055AE7

- Artemis!F2E9B4BBB543

Sophos:

- Mal/Generic-R

- Mal/Generic-S

- Troj/MSIL-PZR

- Troj/Spy-BCW

نظر شما